PM 3 Easy

Ich habe mir endlich auch einen Proxmark zugelegt. Einrichten ist etwas zeitaufwendig und man arbeitet in meinem Fall da ich einen Mac habe alles über das Terminal.

Unboxing PM3 Easy

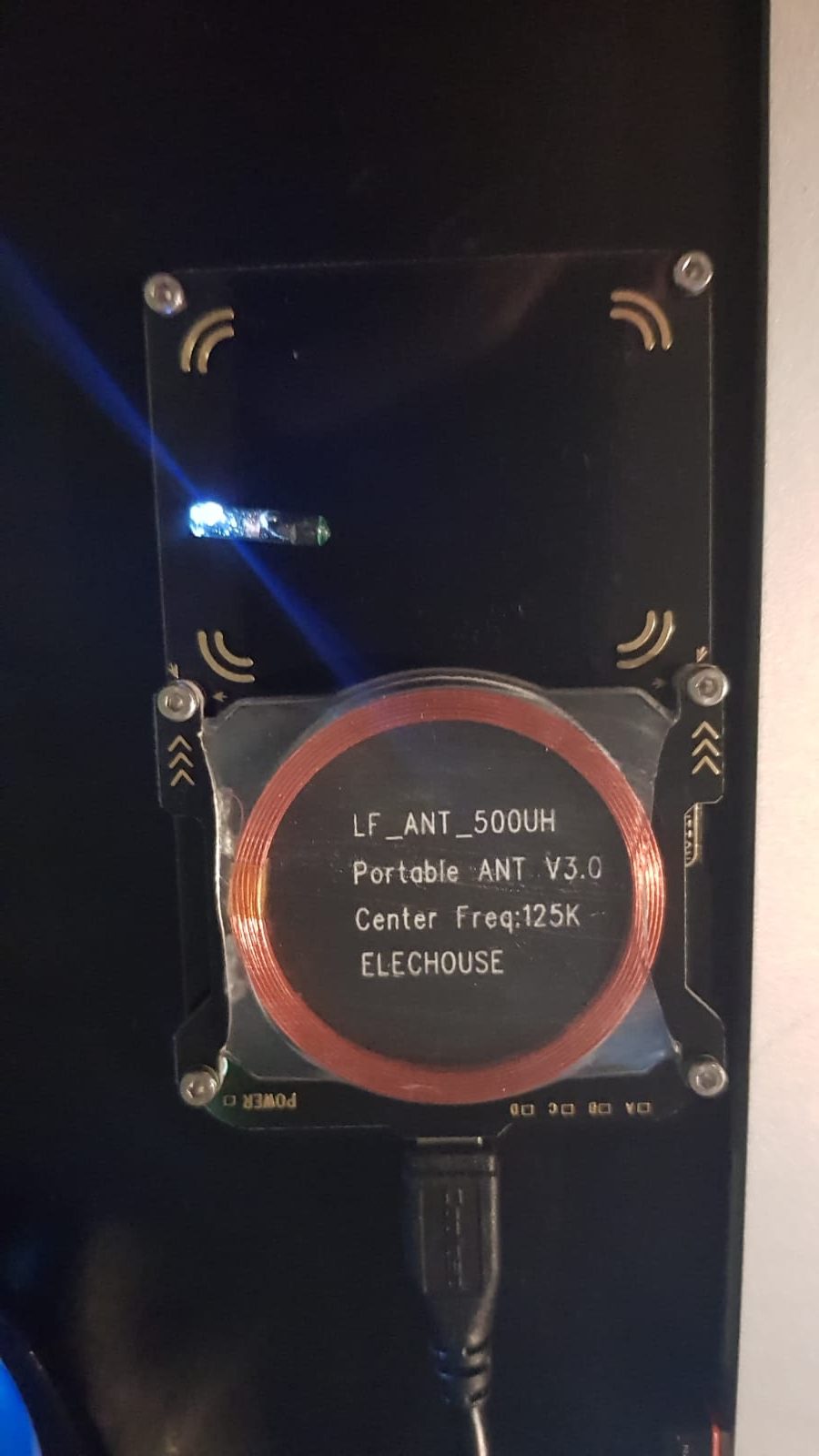

Der PM3 Easy im Detail, mit einem xLED am HF Reader

Im Grunde ist der PM 3 ein Multifunktions Tool wenn man sich näher mit der RFID Technologie befasst.

Ich selbst muß auch noch viel lernen und bin gerade dabei die ersten kleinen Schritte zu machen. Da ich LF Karten habe, habe ich die schon geklont, klappte super.

Top

Erste Schritte

Nach der Installation – ich werde die nicht erklären, es gibt genug Tutorials und wenn man die Schritt für Schritt befolgt geht es einfach.

Ich beziehe mich auf das Terminal vom Mac (iOS)

einloggen:

- cd proxmark3

- Proxmark3 /dev/cu.usbmodemXXXX (X-deine PM Nummer)

man sollte immer den Befehl

- hw tune

ausführen.

Karten auf den Reader liegen und dann z.B

- hf search

- lf search

LF Karte Klonen

Low Frequency Karten kann man am leichtesten klonen, ich distanziere mich aber hiermit von illegalen Handlungen, ich verwende es für meinen privaten Gebrauch. Viele wissen ja schon, das ich einen Safe habe der mit Low Frequency geht – ich hatte am Anfang den billigen „Chinesen Kloner“ der aber ein Passwort auf den Chip schreibt, mit dem PM 3 haben wir dann das Passwort entfernt.

Die Originalkarte auf den PM 3 legen:

- lf search

- lf em 410xwatch

Man sollte danach die Tag UID lesen können zB: 0200643003. Leeren Tag auf den PM3 legen. Mit dem Befehl:

- lf em 410xwrite 0200643003 1

schreibt man dann die UID auf den neuen Chip. Ich teste es vorher mit einem Tag ehe ich es dann an meinem Implantat ausprobiere.

Mifare Classic CMB

Bekannt ist seit Jahren das Mifare Classic gehackt wurde.

Liest man mit dem PM3 eine Mifare Classic Karte ein wird höchstwahrscheinlich das erscheinen:

UID : XX XX XX XX ( X=UID)

ATQA : 00 04

SAK : 08 [2]

TYPE : NXP MIFARE CLASSIC 1k

proprietary non iso14443-4 card found, RATS not supported

Answers to chinese magic backdoor commands: NO

Bei einer Karte, wo man die UID ändern kann sieht es dann so aus, Scan von einen meiner Testchips, die man über amazon kaufen kann.

UID : CC CC CC CC ( C=UID)

ATQA : 00 04

SAK : 08 [2]

TYPE : NXP MIFARE CLASSIC 1k | Plus 2k SL1

proprietary non iso14443-4 card found, RATS not supported

Answers to chinese magic backdoor commands: YES

Man ändert mit dem Befehl,

- hf mf csetuid XX XX XX XX

die UID der Karte, nun müßte, wenn man:

- hf search

ausführt dann folgendes erscheinen

UID : XX XX XX XX ( X=UID)

ATQA : 00 04

SAK : 08 [2]

TYPE : NXP MIFARE CLASSIC 1k | Plus 2k SL1

proprietary non iso14443-4 card found, RATS not supported

Answers to chinese magic backdoor commands: YES

Sollte die Karte Passwörter haben, und man hat nur die UID geändert, wird sie wahrscheinlich noch nicht funktionieren. Wollt ihr eine Karte hacken, verweise ich dann auf eine Suchmaschine. Ich übernehme keine Haftung, da ich mich damit nur privat spiele und Experimente durchführe. Jeder kann sich Tags auf amazon kaufen und dann damit spielen.

Top

PWD vom Cloner entfernen

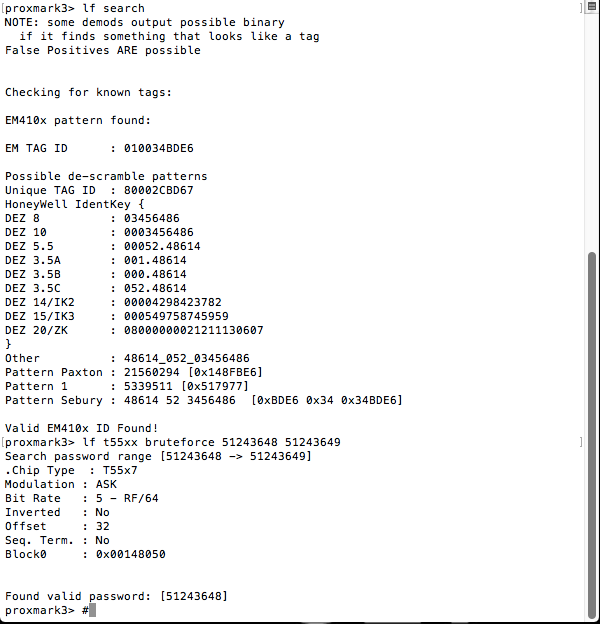

Ich habe hier 2 Screenshoots gepostet. Ich habe vorher auf einen LF Tag die Mastercard von meinem Quick Vent Safe mit dem Cloner kopiert.

Im PM3 kann man sich mit dem Befehl:

- lf search

die Daten der Karte anzeigen lassen. Wenn man sich nicht sicher ist, ob ein Passwort auf dem Chip ist oder nicht, gibt man diesen Befehl ein. Zum Glück wissen wir das Passwort von dem Cloner (gibt aber verschiedene Hersteller und daher auch verschiedene Passswörter, für alle die den Cloner bei Dangerous Things bzw Digiwell gekauft haben ist das Passwort: 51243648

- lf t55xx bruteforce 51243648 51243649

Man erkennt auch, das ein Passwort auf dem Chip ist, wenn man die UID nicht ändern kann. Die UID ändert man normalerweise mit diesen Befehl:

- lf em 410xwrite 0100346882 1

Ist ein Passort gesetzt, würde man nach dem

- lf search

Befehl, wieder die gleiche UID sehen.

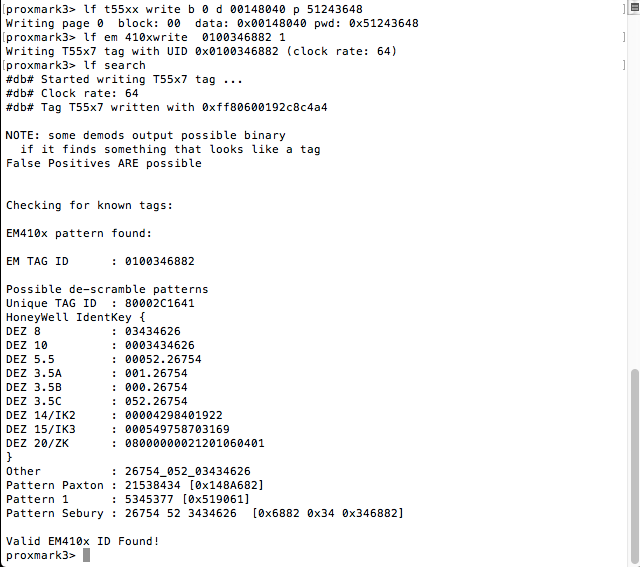

Der Befehl um das Passwort loszuwerden ist:

- lf t55xx write b 0 d 00148040 p 51243648

danach kann man z.B mit

- lf em 410xwrite 0100346882 1

die UID ändern kann, danach einfach wieder das gewohnte

- lf search

ausführen und siehe da die UID hat sich angepasst.

Hier ein Video von Cur50er, mit dessen Hilfe ich auch das Passwort entfernen konnte, für alle Leute die nicht der englischen Sprache mächtig sind, habe ich diese Erklärung hier geschrieben.